#ReclaimYourFace: Η ευρωπαϊκή πρωτοβουλία πολιτών για ένα μέλλον χωρίς τεχνολογίες δημόσιας παρακολούθησης

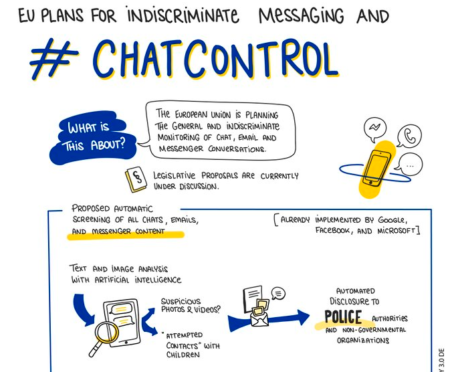

Μια μεγάλη συμμαχία ευρωπαϊκών οργανώσεων ξεκινάει από σήμερα τη συλλογή υπογραφών για την απαγόρευση της μαζικής βιομετρικής παρακολούθησης σε δημόσιους χώρους. Πρόκειται για την εκστρατεία #ReclaimYourFace, που πλέον αποτελεί επίσημη Ευρωπαϊκή Πρωτοβουλία Πολιτών και επιδιώκει την προστασία των δημόσιων χώρων από παρεμβατικές τεχνολογίες, όπως κάμερες εξοπλισμένες με λογισμικό αναγνώρισης προσώπου. Τα βιομετρικά δεδομένα, όπως εικόνες … Read more