Οι στρατοί από ζόμπι δεν εισβάλλουν μόνο μέσα στις ταινίες αυτές τις μέρες. Καταλαμβάνουν, επίσης, και το διαδίκτυο με τη μορφή μαζικών botnets .

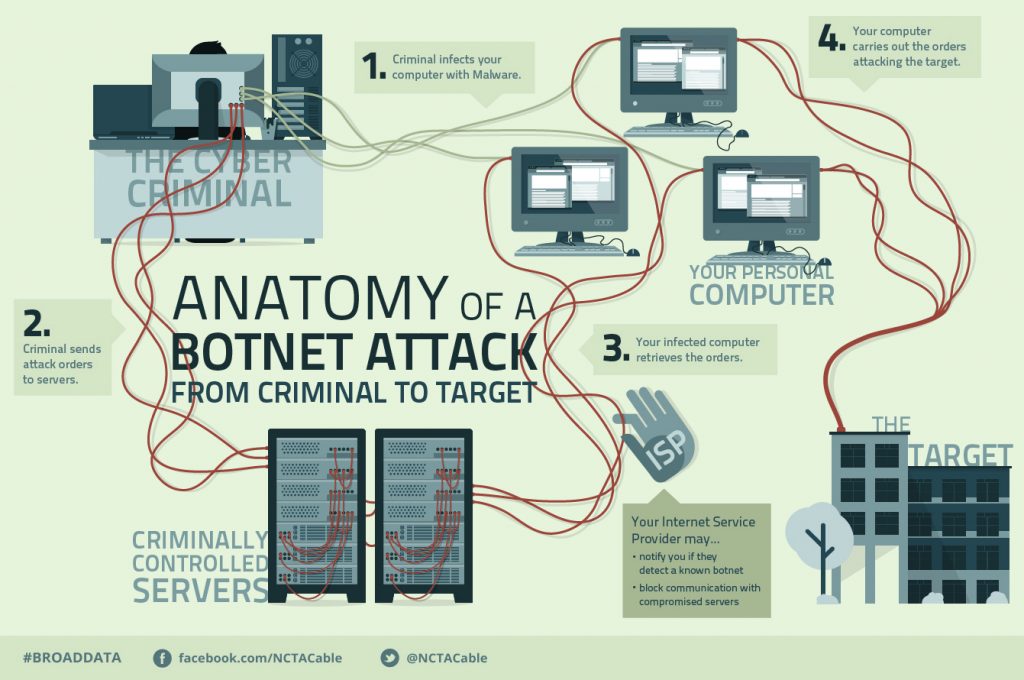

Ένα botnet είναι μια στρατιά από υπολογιστές (bots), όλοι τους μολυσμένοι με το ίδιο κακόβουλο λογισμικό, που δίνει στον “βοσκό των bot” την δυνατότητα να χειρίζεται από μακρυά αυτούς τους υπολογιστές (χωρίς οι ιδιοκτήτες τους να το γνωρίζουν) με σκοπό να τους επιτάξει κρυφά για τους σκοπούς του. Ο βοσκός των bot μπορεί και στέλνει εντολές σε αυτό το υποδίκτυο υπολογιστών από έναν διακομιστή διοίκησης και ελέγχου για να τραβήξει στοιχεία όπως αριθμούς πιστωτικών καρτών, διαπιστευτήρια για τραπεζικούς λογαριασμούς από αυτά ή για να τα χρησιμοποιήσει για να ξεκινήσει DDoS επιθέσεις εναντίον web sites, για να αποστείλει πακτωλό από spam, καθώς και για να αποστείλει και άλλα κακόβουλα προγράμματα σε θύματα ή για να τα χρησιμοποιήσει για να κάνει απάτη με κλικς πάνω σε διαφημίσεις

Το θέμα με τα botnets ήρθε αυτό το μήνα σε μια Senate Judiciary ακρόαση με τον Διευθυντή του FBI, James Comey. Ο Γερουσιαστής Sheldon Whitehouse, ο οποίος έχει ήδη παρομοιάσει τα botnets ως ζιζάνια που κάνουν “κακά πράγματα”, ρώτησε τον Comey να τους εκθέσει την αξιολόγηση του για μια από τις μεγαλύτερες μάστιγες του διαδικτύου και ο Comey απάντησε ότι δεν υπάρχει τέτοιο πράγμα όπως ένα “καλό botnet”.

“Είτε έρχεται καταπάνω σου είτε στέκεται χωρίς να κάνει τίποτα, είναι κακό”, απάντησε ο Comey. “Δεν ξέρω κανένα καλό σκοπό που να μπορεί να υπηρετήσει μια στρατιά από ζόμπι”.

Τα botnets υφίστανται ήδη για περισσότερο από μια δεκαετία και έχουν γίνει μια από τις πιο δημοφιλείς μεθόδους που χρησιμοποιούν οι επιτιθέμενοι για να παραβιάσουν μηχανές και για να βγάλουν γρήγορα λεφτά. Η βιομηχανία της ασφάλειας εκτιμά ότι τα botnets, μέσα στον χρόνο, έχουν οδηγήσει σε απώλειες με ένα κόστος περισσότερο από $110 δις για τα θύματα τους σε παγκόσμιο επίπεδο. Εκτιμάται ότι 500 εκατομμύρια υπολογιστές πέφτουν θύματα σε επιθέσεις από botnets σε ετήσια βάση, κάτι που σημαίνει ότι κάθε δευτερόλεπτο μολύνονται περίπου 18 θύματα.

Το σκουλήκι Morris, εξαπολύθηκε το 1988, μερικές φορές το αναφέρουν και ως το πρώτο botnet. Αλλά παρόλο που το σκουλήκι μόλυνε χιλιάδες υπολογιστές στο ARPAnet τον πρόδρομο του Internet, δεν ήταν πραγματικά ένα botnet με τον τρόπο που ορίζονται τα εν λόγω δίκτυα σήμερα. Ο Robert Morris, Jr., ο οποίος ξεκίνησε το σκουλήκι, δεν είχε τον έλεγχο πάνω στα μολυσμένα μηχανήματα και ποτέ δεν κέρδισε ούτε μια δεκάρα από τη λειτουργία του, απλά το σκουλήκι του εξαπλώθηκε ανεξέλεγκτα.

Τα σημερινά botnets είναι καλά λαδωμένες εγκληματικές επιχειρήσεις και συχνά αποτελούνται από εκατομμύρια μολυσμένα μηχανήματα που μπορούν να αποφέρουν στον βοσκό των bots ή στους πελάτες του, εκατομμύρια δολάρια.

Το Coreflood για παράδειγμα, ήταν ένα δημοφιλές botnet που παράμενε ισχυρό για σχεδόν μια δεκαετία πριν οι αρχές επιβολής του νόμου το καταστρέψουν το 2011. Ένας διακομιστής ελέγχου του Coreflood που κατασχέθηκε από τις αρχές είχε κάτω από τον έλεγχο του πάνω από 2 εκατομμύρια μολυσμένα μηχανήματα και μέσα σε ένα χρόνο είχε συγκεντρώσει περισσότερα από 190 gigabytes δεδομένων από τους υπολογιστές των θυμάτων του. Το botnet επέτρεψε στους εγκληματίες να λεηλατήσουν εκατομμύρια θύματα, συμπεριλαμβανομένων και $115.000 από τον λογαριασμό μιας εταιρείας ακινήτων στο Μίτσιγκαν και $78.000 από μια νομική εταιρεία της Νότιας Καρολίνας.

Αρκετά συχνά, οι εισβολείς οι οποίοι ελέγχουν ένα botnet θα το χρησιμοποιήσουν όχι μόνο για τα δικά τους εγκλήματα, αλλά θα το νοικιάσουν και σε άλλους εισβολείς για να εκτελέσουν DDoS επιθέσεις ή επιχειρήσεις κλοπής δεδομένων.

Το botnet Bredolab, το οποίο είχε σε ομηρία πάνω από 30 εκατομμύρια μηχανές είναι ένα τέτοιο παράδειγμα. Ο Georgy Avanesov, ένας 27χρονος Ρώσος πολίτης αρμενικής καταγωγής, ανέπτυξε το Bredolab το 2009 για να υποκλέψει κωδικούς τραπεζικών λογαριασμών και άλλες εμπιστευτικές πληροφορίες από μολυσμένους υπολογιστές. Αλλά οι αρχές λένε ότι ο Avenesov κέρδιζε επίσης περίπου $125.000 το μήνα από την εκμίσθωση των υπολογιστών που είχε στο botnet του και σε άλλους εγκληματίες, οι οποίοι χρησιμοποίησαν το botnet για να διαδώσουν malware, να διανέμουν spam και για να διεξάγουν επιθέσεις DDoS.

Τα botnets SpyEye και Zeus ήταν επίσης εξαιρετικά διαδεδομένα και επικερδή για τους διοικητές τους. Και τα δυο είχαν κλέψει διαπιστευτήρια σε τραπεζικούς λογαριασμούς από τα θύματα και είχαν αυτοματοποιήσει τη διαδικασία της μετάγγισης χρημάτων από τους λογαριασμούς στις τσέπες των master τους. Ο δημιουργός ή οι δημιουργοί πίσω από το botnet Zeus το πουλούσαν σε διάφορες εγκληματικές συμμορίες οι οποίες μόλυναν με αυτό πάνω από 13 εκατομμύρια συσκευές από το 2008 και το χρησιμοποίησαν για να κλέψουν περισσότερα από $100 εκατομμύρια.

Το 2007, το FBI άρχισε να κυνηγά τα botnets μέσω μιας επιχείρησης με την κωδική ονομασία Bot Roast Ένας άνδρας που ονομάζεται John Schiefer κατηγορήθηκε και καταδικάστηκε στην εκδίκαση μιας από τις πρώτες ποινικές υποθέσεις για botnet που αποκαλύφθηκαν από την επιχείρηση. Αν και κυρίως, η δίωξη ήταν για κατηγορίες σε σχέση με την νομοθεσία για την υποκλοπή τηλεφωνικών συνδιαλέξεων πάρα με βάση το νόμο για τις ηλεκτρονικές απάτες και καταχρήσεις, δηλαδή την νομοθεσία που συνήθως χρησιμοποιείται για τη δίωξη των χάκερ. Το malware του botnet του είχε προσβάλει περίπου 250.000 μηχανές και χρησιμοποιήθηκε για να υποκλαπούν τα ονόματα χρήστη και οι κωδικοί πρόσβασης από τους λογαριασμούς στο PayPal των ιδιοκτητών των υπολογιστών που μόλυνε.

Οι μέθοδοι της υπηρεσίας για την πάταξη των botnets δεν ήταν χωρίς κάποιες αμφιλεγόμενες ενέργειες. Το 2011, για παράδειγμα, το FBI χρησιμοποίησε μια νέα μέθοδο για την εξάλειψη του botnet Coreflood. Μετά που η υπηρεσία έλαβε δικαστική εντολή για να πάρει τον έλεγχο των servers που χρησιμοποιούνταν για τον χειρισμό του botnet, το FBI έστειλε κώδικα στα μολυσμένα μηχανήματα για να απενεργοποιήσει το κακόβουλο λογισμικό. Μια ιδιωτική εταιρεία ασφαλείας, υπό την εποπτεία των αρχών της επιβολής του νόμου, το έκανε αυτό με το να να παραβιάσει πρώτα την επικοινωνία μεταξύ των μολυσμένων υπολογιστών και των servers ελέγχου, έτσι ώστε οι μολυσμένοι υπολογιστές να επικοινωνήσουν με τους διακομιστές που έλεγχε η εταιρία αντί με τους αρχικούς διακομιστές ελέγχου του botnet. Μετά τη συλλογή των διευθύνσεων IP από κάθε ένα μολυσμένο μηχάνημα που επικοινώνησε με τους server της εταιρίας, έστειλαν μια απομακρυσμένη εντολή “stop” για να απενεργοποιήσουν το malware του Coreflood σε αυτά τα μηχανήματα. Το EFF (Electronic Frontier Foundation) χαρακτήρισε αυτήν την τεχνική ως μια “εξαιρετικά ατελής” κίνηση, δεδομένου ότι ήταν αδύνατο να προβλεφθεί για το αν ο κωδικός τερματισμού θα μπορούσε να έχει αρνητικές επιπτώσεις στα μηχανήματα του botnet. Δεν έχουν αναφερθεί δυσμενείς επιπτώσεις, ωστόσο, και σύμφωνα με τα στοιχεία που απελευθέρωσαν οι ομοσπονδιακοί, αυτή η δράση βοήθησε να απενεργοποιήσουν το κακόβουλο λογισμικό του botnet που υπήρχε σε περίπου 700.000 μηχανήματα μέσα σε μία εβδομάδα.

Μια διαφορετική επιχείρηση για την διάλυση των botnets δεν λειτούργησε όμως και τόσο καλά για τη Microsoft. Το 2014, ο γίγαντας του λογισμικού έλαβε μια δικαστική απόφαση για να πάρει υπό τον έλεγχο του σχεδόν δύο δωδεκάδες domains που χρησιμοποιούνται από δύο διαφορετικές οικογένειες malware botnet, γνωστές ως Bladabindi (aka NJrat) και Jenxcus (aka NJw0rm). Η Microsoft δεν έστειλε στα μολυσμένα μηχανήματα κάποια εντολή, αλλά απλά παρόπλισε τα κακόβουλα domains για να απενεργοποιήσει έτσι την δομή διοίκησης των botnets, η Microsoft κατάσχεσαι επίσης και πολλές νόμιμες περιοχές που ελέγχονταν από τον πάροχο DNS No-IP.com, θέτοντας έτσι τις διευθύνσεις των ιστοσελίδων των εκατομμυρίων πελατών του εκτός σύνδεσης. Η κατασκευάστρια λογισμικού αναγνώρισε τελικά το λάθος της και επανέφερε τα domains για να να αποκαταστήσει την νόμιμη υπηρεσία στους πελάτες, αλλά αυτή της η επιχείρηση υπογράμμισε το γεγονός ότι τα αδέξια μέτρα καταστολής ενάντια στα botnets μπορεί να έχει απρόβλεπτες συνέπειες.

Από όλα τα botnets που έπληξαν το διαδίκτυο κατά την τελευταία δεκαετία, ένα από τα πιο διάσημα παραμένει και ένα διαρκές μυστήριο. Το worm του botnet Conficker μόλυνε κατ’ εκτίμηση 12 εκατομμύρια μηχανήματα αρχής γενομένης από το 2008 και μέχρι σήμερα ακόμα μολύνει μηχανήματα. Το worm χρησιμοποιεί μια εξελιγμένη μέθοδο που είναι κάπως μυθιστορηματική -dynamic DNS- για προφυλάξει την δομή ελέγχου του από το να διαλυθεί. Ομάδες ερευνητών ασφάλειας εργάστηκαν για μήνες για να καταφέρουν να βρεθούν μπροστά από την μόλυνση. Αλλά τελικά, παρ’ όλη την δουλειά που οι επιτιθέμενοι έβαλαν για την διεξαγωγή της επίθεσης, το Conficker αποδείχθηκε να είναι αρκετά άστοχο και κανείς δεν βρέθηκε ποτέ σε θέση να προσδιορίσει τον αρχικό σκοπό του. Ο κώδικας στο malware έδειξε ότι το botnet θα μπορούσε να ενεργοποιηθεί στις 1 Απριλίου του 2009, αν και κανείς δεν ήξερε τι σήμαινε αυτό. Στις ημέρες πριν από την ημερομηνία αυτή, πολλοί άνθρωποι έκαναν ολέθριες προβλέψεις λέγοντας ότι οι επιτιθέμενοι του Conficker θα μπορούσαν να χρησιμοποιήσουν αυτόν τον τεράστιο στρατό από υπολογιστές για να ρίξουν την υποδομή του διαδικτύου. Αλλά η προθεσμία της 1ης Απριλίου πέρασε χωρίς επεισόδια Το 2011, οι αρχές στην Ουκρανία, σε συνεργασία με τις αμερικανικές αρχές, εξάρθρωσαν ένα $72 εκατομμυρίων δίκτυο εγκλήματος στον κυβερνοχώρο, το οποίο χρησιμοποιούσε τον ιό Conficker, αν και είναι ασαφές το αν ήταν και πίσω από την αρχική εξάπλωση του Conficker ή αν απλά είχαν καταλάβει τα μολυσμένα από τον Conficker μηχανήματα για να εγκαταστήσουν και να εξαπλώσουν άλλα κακόβουλα προγράμματα που τους επέτρεπαν να κλέψουν διαπιστευτήρια τραπεζικών λογαριασμών από τους μολυσμένους υπολογιστές.

Παρά τις ελάχιστες φορές που υπήρξαν επιτυχημένες ενέργειες για την διάλυση botnets όλα αυτά τα χρόνια, δεν υπάρχει κανένα σημάδι που να δείχνει ότι μια πιθανή αποκάλυψη των ζόμπι είναι σε εξασθένηση. Σύμφωνα με τα εκτιμώμενα ποσοστά μόλυνσης του κλάδου, στα λίγα λεπτά που χρειάστηκαν για να διαβάσεις αυτό το άρθρο, περισσότερες από 3.000 νέες μηχανές προσχώρησαν σε κάποιον στρατό botnet.

Πηγή άρθρου: https://www.wired.com

Μετάφραση: http://waves.pirateparty.gr