Μια επίθεση Man-in-the-Middle σε ένα δίκτυο έχει σκοπό να συλλέξει εμπιστευτικές πληροφορίες των θυμάτων. Στον σημερινό οδηγό θα δούμε πως εφαρμόζεται μια τέτοια επίθεση χρησιμοποιώντας Arp poisoning.

Τι είναι το ARP – (ADDRESS RESOLUTION PROTOCOL)

Το πρωτόκολλο επίλυσης διευθύνσεων (ARP) είναι ένα πρωτόκολλο επικοινωνίας που χρησιμοποιείται για την ανίχνευση της διεύθυνσης όπως μια διεύθυνση MAC, που σχετίζεται με μια διεύθυνση δικτύου, συνήθως μια διεύθυνση IPv4. Κάθε συσκευή δικτύου που χρειάζεται να επικοινωνήσει στο δίκτυο μεταδίδει ερωτήματα ARP στο δίκτυο για να μάθει άλλες διευθύνσεις MAC των συσκευών.

Τι είναι το ARP POISONING ;

Το ARP Spoofing ή ARP Poison Routing, ως είχαμε δει στον οδηγό «Βρες ποιος κλέβει το internet και διώξε κόσμο !» είναι μια τεχνική με την οποία ένας εισβολέας στέλνει πλαστά μηνύματα πρωτοκόλλου ARP σε ένα τοπικό δίκτυο ώστε να συλλέξει δεδομένων σε ένα δίκτυο, να τροποποιήσει την ροή δεδομένων ή να σταματήσει την κυκλοφορία. Συχνά η επίθεση χρησιμοποιείται ως γέφυρα για άλλες επιθέσεις, όπως η denial of service, ή session hijacking επιθέσεις.

Οι επιθέσεις ARP μπορούν να εκτελούνται πολύ εύκολα από ένα ευάλωτο σύστημα ή απευθείας από το μηχάνημα του εισβολέα, αν αυτός είναι σε θέση να συνδεθεί απευθείας με το δίκτυο.

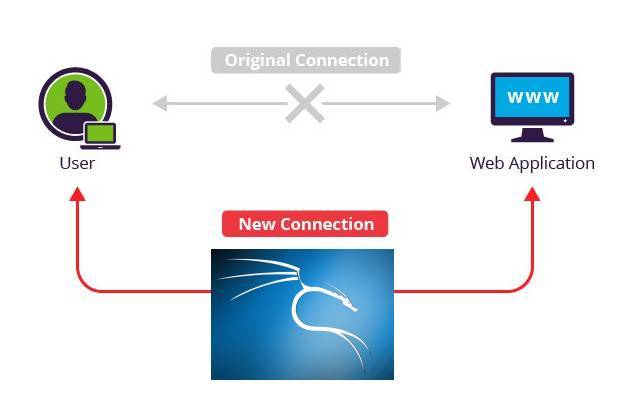

Τι είναι μια επίθεση Man-in-the-Middle (MITM) ;

Σε μια επίθεση MITM ο εισβολέας ανακατευθύνει κρυφά και ενδεχομένως μεταβάλλει τις πληροφορίες επικοινωνίας μεταξύ δύο συσκευών του δικτύου. Στην περίπτωση αυτή, τα θύματα συστήματα θεωρούν ότι επικοινωνούν μεταξύ τους, αλλά στην πραγματικότητα ο επιτιθέμενος ελέγχει την επικοινωνία. Μια επίθεση MITM μπορεί να επιτύχει μόνο όταν ο εισβολέας μιμείται σωστά κάθε τελικό σημείο.

Εργαλεία επίθεσης MITM

Για να εκτελέσετε αυτήν την προσομοίωση της επίθεσης MITM με ARP poisoning θα χρειαστείτε τα ακόλουθα εργαλεία:

- Kali Linux / Parrot / BlackBuntu ή οποιαδήποτε άλλη διανομή Linux

- Ettercap Tool

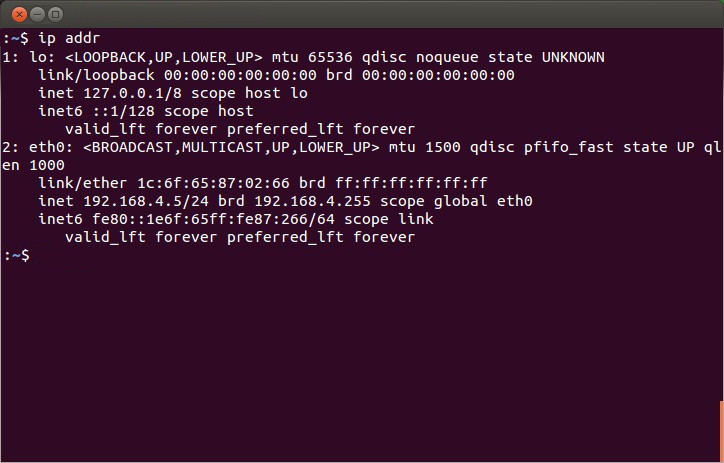

Προσδιορίστε την διεύθυνση ip σας

Πρώτα απ ‘όλα, θα πρέπει να μάθετε ποια είναι η διεύθυνση IP της μηχανής σας στο δίκτυο. Ο εύκολος τρόπος για να το βρείτε είναι να ανοίξετε το τερματικό σας και να χρησιμοποιήσετε τις παρακάτω εντολές.

| 1 | ifconfig |

Η εναλλακτικά με τον αντικαταστάτη του ifconfig, την ip:

ip addr |

Όπως μπορείτε να δείτε στο παραπάνω screenshot, ο υπολογιστής μου είναι καταχωρημένος στο δίκτυο με τη διεύθυνση IP 192.168.4.5.

Εγκατάσταση του ETTERCAP

Το Ettercap μοιάζει με το Bettercap που εξετάσαμε για τις επιθέσεις σε Bluetooth συσκευές.

Εάν το Ettercap δεν έχει εγκατασταθεί ακόμα στο σύστημά σας, μπορείτε

να το εγκαταστήσετε χρησιμοποιώντας τον Package Manager της διανομής

σας, όπου θα κάνετε αναζήτηση για ettercap και θα το κάνετε

εγκατάσταση. Αν χρησιμοποιείτε Kali Linux / Parrot, ανάλογα με την

έκδοση , πολύ πιθανό να είναι ήδη εγκατεστημένο.

Ρύθμιση του ETTERCAP

Τώρα που το Ettercap είναι ήδη εγκατεστημένο στο μηχάνημά σας, θα τροποποιήσουμε λίγο το αρχείο ρυθμίσεων του Ettercap για να βελτιστοποιήσουμε τα αποτελέσματα που παρέχει το εργαλείο. Επεξεργαζόμαστε λοιπόν, το αρχείο ρυθμίσεών του:

| 1 | sudo nano /etc/ettercap/etter.conf |

Όπου οι γραμμές ec_uid και ec_gid πρέπει να ρυθμιστούν σε 0 ώστε η υπηρεσία να λειτουργήσει με δικαιώματα διαχειριστή

| 123 | [privs]ec_uid = 0 # nobody is the defaultec_gid = 0 # nobody is the default |

Στη συνέχεια θα πρέπει να βρείτε και να βγάλετε τις # απο τις δύο γραμμές:

| 12 | redir_command_on = "iptables -t nat -A PREROUTING -i %iface -p tcp --dport %port -j REDIRECT --to-port %rport"redir_command_off = "iptables -t nat -D PREROUTING -i %iface -p tcp --dport %port -j REDIRECT --to-port %rport" |

Αυτό το κάνουμε για την ανακατεύθυνση κρυπτογραφημένων συνδέσεων SSL (HTTPS) σε απλό HTTP, εφόσον είναι δυνατόν. Στη συνέχεια, αποθηκεύστε τις αλλαγές και το πρόγραμμα είναι έτοιμο να ξεκινήσει.

Ξεκινήστε το ETTERCAP

Το πρόγραμμα ettercap μπορεί να λειτουργήσει με γραφική διεπαφή, ή χωρίς. Για να το εκτελέσετε με διεπαφή GTK, χρησιμοποιήστε την επιλογή -G:

| 1 | sudo -E ettercap -G |

Χρησιμοποιούμε την επιλογή -E για sudo για να αποθηκεύσουμε όλες τις μεταβλητές περιβάλλοντος του χρήστη.

ARP poisoning με τη χρήση του Ettercap

Αυτή η επίθεση μας επιτρέπει να αναγκάσουμε τον υπολογιστή θύμα να στείλει τα πακέτα σε μας αντί να το στείλει στο δρομολογητή (router).

Για να εκτελέσετε ARP Poisoning Attack στο Ettercap, κάντε κλικ στο Sniff > Unified Sniffing και στο νέο pop-up επιλέξτε τη διεπαφή δικτύου σας.

Είναι πλέον η ώρα να σαρώσετε το δίκτυο και να δείτε τις συσκευές που

είναι συνδεδεμένες σε αυτήν. Για να το κάνετε, απλά κάντε κλικ στο hosts > scan for hosts.

Θα ξεκινήσει η σάρωση ολόκληρου του δικτύου για τους ενεργούς hosts

(ενεργές συσκευές). Μόλις ολοκληρωθεί η σάρωση, κάντε ξανά κλικ στη

λίστα hosts > hosts list για να δείτε τη λίστα των υπολογιστών που είναι διαθέσιμες στο δίκτυο.

Σημαντικό: Αυτή η λίστα περιλαμβάνει επίσης την προεπιλεγμένη διεύθυνση πύλης, οπότε πρέπει να είμαστε προσεκτικοί όταν επιλέγουμε τους στόχους.

Στο σενάριο της επίθεσης μας, η μηχανή-στόχος είναι το 192.168.1.104 και το router μας είναι το 192.168.1.1. Στο Ettercap, απλά κάντε κλικ για τον στόχο 1 και επιλέξτε add to target 1. Επαναλάβετε το ίδιο με τον στόχο 2 και επιλέξτε add to target 2.

Τώρα κάντε κλικ στο Mitm > ARP Poisoning και κάντε κλικ στο OK. Στη συνέχεια, ελέγξτε την επιλογή Sniff remote connections και κάντε κλικ στο OK.

Κάντε κλικ στο κουμπί start > start sniffing. Αυτό θα προκαλέσει ARP poisoning στο δίκτυο, πράγμα που σημαίνει ότι έχουμε ενεργοποιήσει την κάρτα δικτύου μας σε promiscuous mode λειτουργία και τώρα η τοπική κίνηση δικτύου μπορεί να συλλεγχθεί.

Σημείωση: Έχουμε επιτρέψει μόνο HTTP sniffing με Ettercap, οπότε μην περιμένετε τα πακέτα HTTPS να συλληφθούν με αυτή τη διαδικασία. Από αυτό το απλό παράδειγμα, εάν το θύμα μας συνδεθεί σε μερικούς ιστότοπους, θα έχουμε τα αποτελέσματα στη κονσόλα Ettercap.

Προβολή δεδομένων από την επίθεση Man-in-the-middle

Το πρόγραμμα πλέον στέλνει πακέτα στο δίκτυο, με αίτημα που υποτίθεται έρχεται από το 192.168.1.104 για την ενημέρωση της προσωρινής μνήμης ARP και την αντικατάσταση της διεύθυνσης MAC του δρομολογητή με τη δική σας. Έτσι μπορείτε να ανοίξετε το μενού View -> Connections και να δείτε τις ενεργές συνδέσεις για τη συσκευή προορισμού.

Εάν ένα πακέτο αποστέλλεται μέσω του δικτύου χωρίς μέθοδο κρυπτογράφησης (SSL), τότε μπορούμε να δούμε τις μεταδιδόμενες πληροφορίες κάνοντας κλικ στη γραμμή σύνδεσης. Οι πληροφορίες που αποστέλλονται εμφανίζονται στην αριστερή πλευρά και οι πληροφορίες που λαμβάνονται εμφανίζονται στα δεξιά.

Οποιεσδήποτε ευαίσθητες πληροφορίες, όπως τα δεδομένα που διαβιβάζονται μέσω μιας φόρμας σύνδεσης, μιας φόρμας εγγραφής, μιας φόρμας επικοινωνίας κλπ., εφόσον δεν είναι κρυπτογραφημένα, μπορούν να αναλυθούν από τον εισβολέα.

Πηγή άρθρου: https://planet.ellak.gr/ https://cerebrux.net/