Πώς μπορούν οι δημοσιογράφοι να έχουν προστασία τόσο για τις πηγές τους όσο και για τις επικοινωνίες τους, όταν βρίσκονται σε απευθείας σύνδεση (online); Ο εμπειρογνώμονας ασφάλειας πληροφοριών (InfoSec expert) Arjen Kamphuis μοιράζεται μαζί μας τις συμβουλές του σχετικά με την ασφάλεια υψηλού επιπέδου.

Πάρε ένα κομμάτι γυαλί, ένα κομμάτι χαρτί και έναν μαρκαδόρο. Εσύ μαζί με τον αποδέκτη, κάτω από ένα φύλλο αλουμινόχαρτο, κάτω από ένα πάπλωμα σε ένα κλειστό δωμάτιο χωρίς παράθυρα. Βάλε το φύλλο χαρτιού πάνω στο γυαλί και γράψε το μήνυμά σου χρησιμοποιώντας το μαρκαδόρο, ώστε να μην αφήσει κανένα αποτύπωμα, στη συνέχεια πάρε το χαρτί και κάψ’ το και ρίξε τα υπολείμματα από τις στάχτες του στην τουαλέτα πατώντας το καζανάκι, τμηματικά σε διαστήματα των τριών ωρών.

Αυτές οι “οδηγίες” μπορεί να φαίνονται ακραίες, αλλά ο ειδικός ασφάλειας πληροφοριών, Arjen Kamphuis, μιλώντας σε μια εκδήλωση του NUJ (National Union of Journalists ) για την προστασία της ιδιωτικότητας και της ασφάλειας, είπε ότι αυτός ήταν ίσως ο μόνος τρόπος για να είναι βέβαιος κάποιος ότι δεν θα του υποκλέψουν την επικοινωνία, έπειτα από τις αποκαλύψεις που έγιναν για την παρακολούθηση που διενεργείται από την κυβέρνηση και που έγινε δημόσια γνωστή.

Η γραμμή που χωρίζει τις έννοιες/καταστάσεις μεταξύ του “τρελού καπέλου από αλουμινόχαρτο” και του “πολύ καλά ενημερωμένος” έχει γίνει ολοένα και πιο λεπτότερη, είπε, και οι δημοσιογράφοι πρέπει να ξέρουν το τι διακινδυνεύουν από την ασφάλεια τους όταν συνδέονται και εργάζονται online.

“Είναι αρκετά δύσκολο για τους δημοσιογράφους να κάνουν οποιεσδήποτε διαβεβαιώσεις για την ασφάλεια ώστε να μπορούν να επικοινωνούν με τις πηγές τους ή με τους συναδέλφους τους”, δήλωσε στους συνέδρους, “και αν δεν είστε προστατευμένοι τότε αυτές οι διαβεβαιώσεις σας θα σημαίνουν και πολύ λίγα”.

Τα αρχεία της NSA που αποκάλυψε ο Endward Snowden δείχνουν ότι σχεδόν όλες οι ηλεκτρονικές επικοινωνίες μπορούν να υποκλαπούν από τους κρατικούς φορείς ή τις ιδιωτικές επιχειρήσεις, είτε άμεσα είτε μέσω υπεργολάβων ασφαλείας, έτσι ώστε αν ένας δημοσιογράφος ερευνά κάποιους ισχυρούς οργανισμούς και υπηρεσίες, θα πρέπει να ξέρει ότι εννιά στις δέκα φορές, αυτοί οι οργανισμοί έχουν επίγνωση της έρευνας που διενεργείται.

Η επίσημη αφήγηση γύρω από τους νόμους προστασίας της ιδιωτικότητας στο διαδίκτυο τακτικά τοποθετείται μέσα σε ένα πλαίσιο που έχει να κάνει με την καταπολέμηση της τρομοκρατίας ή την αποτροπή της παιδικής πορνογραφίας, αλλά “το να γράφεις αυτά που οι ισχυροί άνθρωποι δεν θέλουν να γράφεις σημαίνει ότι έχεις κάτι να κρύψεις”, δήλωσε ο Kamphuis.

Σκιαγραφώντας τες στο δωρεάν ebook που δημοσιεύετε από το The Centre for Investigative Journalism και με τα χρόνια εμπειρίας του στον κλάδο, ο Kamphuis εξήγησε τις υποχρεώσεις και τις προστασίες που οι δημοσιογράφοι θα πρέπει να γνωρίζουν για να επικοινωνούν με μεγαλύτερη ασφάλεια (όσο κάτι τέτοιο είναι εφικτό).

Υποχρεώσεις

Χρησιμοποιείς ένα προϊόν ή μια υπηρεσία από την Apple, την Microsoft, την Google, το Yahoo, το Facebook, το Skype, την AOL ή το PalTalk;

Μήπως αυτά που χρησιμοποιείς από τα εν λόγω προϊόντα ή υπηρεσίες, περιλαμβάνουν ηλεκτρονικό ταχυδρομείο, βίντεο ή/και φωνητική συνομιλία, βίντεο, φωτογραφίες, αποθήκευση δεδομένων, voice over IP κλήσεις (Skype ή παρόμοια), μεταφορές αρχείων ή video conferencing;

Αν η απάντηση σε οποιοδήποτε τμήμα από τα παραπάνω ερωτήματα είναι ναι, τότε οι επικοινωνίες σου είναι ήδη στη βάση δεδομένων της NSA, δήλωσε ο Kamphuis.

“Κάθε διακομιστής (server), που ανήκει ή ελέγχεται ή τον διαχειρίζεται μια αμερικανική εταιρεία, από νομική άποψη, είναι/ανήκει στο έδαφος των ΗΠΑ”, δήλωσε ο Kamphuis. Σε αυτούς τους διακομιστές είναι όπου οι εταιρίες τεχνολογίας και επικοινωνιών αποθηκεύουν τα δεδομένα σχετικά με τις επικοινωνίες των πελατών τους και, από το νόμο των ΗΠΑ, η NSA έχει πρόσβαση σε αυτούς τους διακομιστές, κατόπιν αιτήματος

Επιπλέον, οι συσκευές της Apple, της Microsoft και το BlackBerry είναι μερικά μόνο από εκείνα που η τεχνολογία τους έχει, σύμφωνα με πληροφορίες, “κερκόπορτα πρόσβασης” για την NSA, όπως επίσης υπάρχει αυτή η κερκόπορτα και σε άλλες εταιρίες υλισμικού, όπως η Cisco, η Dell, η Juniper, η Hewlett-Packard και η Huawei.

Σε μια εκτενής έκθεση του De Spiegel , της γερμανικής εφημερίδας, δημοσιεύονται έγγραφα της NSA που λεπτομερώς αναφέρουν μια σειρά από εμφυτεύματα που ενσωματώνονται σε κινητές συσκευές, πληκτρολόγια, οθόνες και υπολογιστές που επιτρέπουν στην NSA να κατασκοπεύσει την συμπεριφορά των χρηστών, να ανεβάσουν ή να κατεβάσουν πληροφορίες ή να ενεργοποιήσουν διάφορες λειτουργίες, χωρίς ο χρήστης τους να το γνωρίζει.

Εάν ένας “στόχος” παραγγείλει μια νέα συσκευή ή ένα υλισμικό τεχνολογίας, οι πράκτορες της NSA μπορούν να υποκλέψουν την παράδοση για να εγκαταστήσουν ένα εμφύτευμα, αναφέρει η έκθεση.

Όλες οι εταιρείες που συμμετέχουν διαμαρτυρήθηκαν σχετικά με την συμμετοχή τους ή με την γνώση της συμμετοχής της NSA και η Washington Post ανέφερε ότι η Apple έχει ανακοινώσει μια νέα πολιτική ασφαλείας που θα καθιστά ως “τεχνικά μη εφικτό” για την εταιρεία στο να μπορεί να “ανταποκριθεί στα εντάλματα από την κυβέρνηση για την εξόρυξη δεδομένων”. Ο Kamphuis όμως εξακολουθεί να επιμένει στο ότι θα πρέπει να είμαστε πολύ προσεκτικοί.

“Δεν υπάρχει σχεδόν κανένα υλισμικό που να μπορούμε να εμπιστευθούμε τη στιγμή που μπορείς να το αγοράσεις από ένα κατάστημα στο δρόμο”, είπε.

“Δεν ξέρω πότε οι διάφορες υπηρεσίες -Wi-Fi, Bluetooth, κλπ.- είναι εκτός λειτουργίας. Το εικονίδιο στην οθόνη δείχνει μόνο μια ‘υποθετική’ κατάσταση της λειτουργίας τους, στο ότι μια συσκευή είναι εκτός σύνδεσης, όμως αυτό μπορεί να μην έχει καμία σχέση με την τεχνική πραγματικότητα”.

Αυτά είναι από τα υψηλότερα επίπεδα της προσωπικής παρακολούθησης που υπάρχουν στον πλανήτη, αλλά αν οι δημοσιογράφοι πρόκειται να διερευνήσουν τέτοιες περιπτώσεις, τότε θα πρέπει να γνωρίζουν και το πώς να προστατεύονται.

Τα επίπεδα της παρακολούθησης ή οι απόπειρες κρυφής πρόσβασης στα δεδομένα της έρευνας θα ποικίλλουν ανάλογα με το θέμα, είπε ο Kamphuis. Αλλά αν είναι αρκετά ισχυροί ώστε να διεξάγουν έρευνα -κυβερνήσεις, εταιρείες, οργανωμένο έγκλημα- είναι αρκετά ισχυροί ώστε να έχουν την δική τους ασφάλεια στις πληροφορίες τους. Ακριβώς όπως πρέπει να έχουν και οι δημοσιογράφοι.

Έτσι, λοιπόν, πώς μπορούν οι δημοσιογράφοι να προστατεύσουν τον εαυτό τους;

Πρωτόκολλο

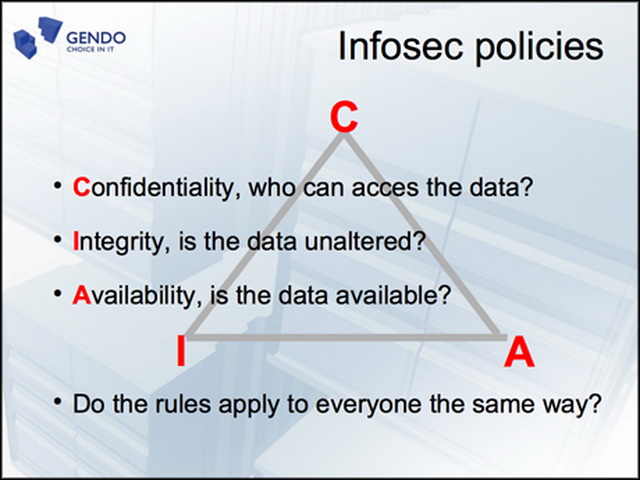

Πρώτα από όλα, τα άτομα σε μια ομάδα σε μια έρευνα, θα πρέπει να γνωρίζουν τους κινδύνους και τις προστασίες που σχετίζονται με το ρόλο τους στην ομάδα, είπε ο Kamphuis, χρησιμοποιώντας το τρίγωνο “CIA”.

Στιγμιότυπο από τις διαφάνειες του Kamphuis, που είναι διαθέσιμες στο Gendo.nl

Από εκεί και μετά, η ασφάλεια των δεδομένων εξαρτάται από την συμπεριφορά και την τεχνολογία της ομάδας στο να την κάνει ισχυρή.

“Χρειάζεται πολύ προσπάθεια για να γίνει αυτό σωστά και να γίνεται σωστά συνεχώς”, είπε. “Αλλά εάν έχεις ένα πρότζεκτ έρευνας διάρκειας έξι μηνών και είναι σχετικό με κάτι πολύ σοβαρό -όπως πχ. να έχει σχέση με την κυβέρνηση- τότε πραγματικά χρειάζεται να κάνεις αυτή την προσπάθεια”.

Web domains

“Κάθε διεύθυνση .com είναι αμερικανικό έδαφος”, δήλωσε ο Kamphuis και το ίδιο ισχύει για τις .net ή .org διευθύνσεις. Ακριβώς όπως και με τους φυσικά τοποθετημένους σε αμερικανικό έδαφος διακομιστές των αμερικανικών εταιρειών, έτσι και οι άλλοι μπορούν να προσεγγιστούν και να εξεταστούν από τους οργανισμούς όπως η NSA, κατόπιν αιτήματος.

Αντ’ αυτού, επιλέξτε ένα domain name από μια χώρα με αυστηρότερους νόμους προστασίας της ιδιωτικότητας και της ασφάλειας, όπως τα .ch (Ελβετία), .de (Γερμανία) ή .nl (Κάτω Χώρες), για μια ιστοσελίδα που μπορεί να αποθηκεύει ευαίσθητα δεδομένα.

Υλισμικό και λογισμικό

Το υλισμικό είναι το βασικό επίπεδο της ασφάλειας και ο Kamphuis συνέστησε την εύρεση ενός προ του 2009 IBM ThinkPad X60 ή X61 καθώς αυτοί είναι “οι μόνοι φορητοί υπολογιστές που είναι αρκετά σύγχρονοι για να έχουν σύγχρονα συστήματα λογισμικού, αλλά αρκετά παλαιοί για να είσαι σε θέση να αντικαταστήσεις το λογισμικό χαμηλού επιπέδου”, είπε.

Αυτό είναι σε ένα κορυφαίο επίπεδο του κινδύνου, εκεί όπου ο Glenn Greenwald και οι συνεργάτες του λειτούργησαν για να εξετάσουν τα έγγραφα του Snowden, γι’ αυτό είναι επίσης σημαντικό να αφαιρεθούν όλες οι δυνατότητες σε ethernet, μόντεμ, Wi-Fi ή Bluetooth (όλα όσα “συνδέονται”) για να βεβαιωθούμε ότι η συσκευή θα είναι εντελώς εκτός οποιασδήποτε σύνδεσης (offline), αν και είναι εμφανές ότι υπάρχει μια κλιμάκωση σε όλο αυτό που εξαρτάται από το επίπεδο του σχετιζόμενου κινδύνου.

Το να αγοράζεις οτιδήποτε σε απευθείας σύνδεση (online), όπου μπορεί να γίνει υποκλοπή κατά την παράδοση, είναι επίσης ένας δυνητικός κίνδυνος, είπε, έτσι συνιστάται στους δημοσιογράφους να αγοράσουν ένα μοντέλο υπολογιστή από ένα κατάστημα μεταχειρισμένων με χρήση μετρητών.

Ο Arjen Kamphuis και η συν-συγγραφέας Silkie Carlo επεισέρχονται σε περισσότερες λεπτομέρειες σχετικά με τα τρωτά σημεία ορισμένων υλισμικών (hardware) και στις απαραίτητες διορθώσεις που πρέπει να γίνουν, στο προαναφερθέν βιβλίο, αλλά συστήνουν επίσης και την εγκατάσταση ενός νέου λειτουργικού συστήματος.

Το Linux και το Ubuntu είναι αρκετά γνωστά, ως εναλλακτικές λύσεις ανοικτού κώδικα λειτουργικά συστήματα αντί των Windows, αλλά το Tails (The Amnesiac Incognito Live System) – έχει σχεδιαστεί ειδικά για να προστατεύει από την παρακολούθηση.

Η σε απευθείας σύνδεση ανωνυμία, το κρυπτογραφημένο e-mail και chat, η κρυπτογράφηση αρχείων και η προστασία με κωδικό πρόσβασης, όλα αυτά προσφέρονται ως στάνταρ, όπως και οι εφαρμογές open-source για την επεξεργασία κειμένου, φωτογραφίας και ήχου. Ακόμα καλύτερα, το Tails μπορεί να τρέξει από ένα USB stick, όπου με την κατάλληλη ρύθμιση μπορούν να αποθηκευτούν αρχεία, επίσης το Tails δεν αφήνει κανένα ίχνος από ευαίσθητα στοιχεία στο υπολογιστή που τρέχει.

Οι κινητές/φορητές συσκευές δεν μας προσφέρουν καμία τέτοια παρηγοριά προστασίας και χωρίς να αφαιρέσεις την μπαταρία (κάτι που είναι αδύνατο σε ορισμένες συσκευές), ο Kamphuis είπε ότι είναι δύσκολο να τις εμπιστευθείς ακόμη και αν φαίνεται ότι είναι απενεργοποιημένες, στο κατά πόσον μπορούν να χρησιμοποιηθούν για λαθραία παρακολούθηση από άλλους.

Τόνισε επίσης ότι οι δημοσιογράφοι δεν χρειάζεται να εγκαταλείψουν όλες τις συσκευές και το λογισμικό τους σαν να έχουν πάθει μια κρίση παράνοιας. Πολλά από τα προγράμματα και τον εξοπλισμό που μπορεί να είναι πιο ευάλωτα στο χακάρισμα ή στην παραβίαση, έχουν μερικές θαυμάσιες ιδιότητες που οι πιο ασφαλείς εφαρμογές αντικαταστάτες τους δεν τις έχουν, αλλά το θέμα είναι να μπορούμε να τα διαχωρίσουμε αυτά τα δύο και για το ποιες εργασίες τα χρησιμοποιούμε, είπε.

Η εργασία που χρειάζεται εξασφάλιση πρέπει να λαμβάνει χώρα σε ένα ασφαλές περιβάλλον. Οι υψηλές βαθμολογίες στο παιχνίδι Flappy Bird και οι φωτογραφίες από το πρωινό του Σαββατοκύριακου που ανεβαίνουν στο Instagram, είναι απίθανο να ενδιαφέρουν τους περισσότερους από τους χάκερ που καραδοκούν.

Προγράμματα περιήγησης στο Web (web browsers)

Ο Kamphuis χρησιμοποιεί τρία διαφορετικά προγράμματα περιήγησης για το Web, το καθένα με διαφορετικά στρώματα προσδοκιών στην ασφάλεια.

Για τα μέσα κοινωνικής δικτύωσης και για άλλες τέτοιες χρήσεις όπου δεν υπάρχει “καμία προσδοκία για ιδιωτικότητα” συστήνει τη χρήση ενός προγράμματος περιήγησης από έναν πάροχο που να είναι εξίσου ανοιχτό.

Για την κανονική εργασία χρησιμοποιεί τον Firefox “με πολλές προσθήκες” για να εμποδίσει τυχόν τρίτα μέρη στο να μπορέσουν να παρακολουθήσουν το ιστορικό περιήγησης του χρήστη.

Και για πιο ασφαλή περιήγηση και για οτιδήποτε που χρειάζεται προστασία της ιδιωτικότητας είναι απαραίτητη η χρήση του ελεύθερου open-source browser Tor.

“Το Tor σου επιτρέπει να περιηγηθείς στο διαδίκτυο χωρίς να αποκαλύψει την ταυτότητά σου”, είπε, έτσι ώστε αν χρειαστεί να γίνει έρευνα για μια εταιρεία ή έναν οργανισμό με λεπτομέρεια, σαρώνοντας κάθε ιστοσελίδα στον ιστότοπό τους για μια περίοδο μηνών, για παράδειγμα, βοηθά το να έχεις ένα τέτοιο επίπεδο ανωνυμίας.

Συνθηματική φράση

Το ζήτημα της επιλογής του κωδικού πρόσβασης τίθεται τακτικά και είναι κεντρικής σημασίας για την προστασία των online δεδομένων και των επικοινωνιών μας. Όμως υπάρχουν σωστοί και λάθος τρόποι για να επιλέξεις έναν κωδικό πρόσβασης.

Η λέξη “password” είναι απαίσιος κωδικός πρόσβασης και το να την αλλάξεις σε “pa$$word” δεν θα τον κάνει καλύτερο.

Οι κωδικοί πρόσβασης για δικτυακούς τόπους όπως το Amazon, το eBay ή για άλλες αμερικανικές εταιρείες, θα πρέπει να είναι αρκετά ισχυροί ώστε να κρατήσουν εκτός τους συνηθισμένους χάκερ, είπε ο Kamphuis, όσο για την NSA, εάν θέλει να αποκτήσει πρόσβαση “μπορεί απλά να πάρει τηλέφωνο την Amazon και να αποκτήσει πρόσβαση στο διακομιστή της”.

Για τις πιο σημαντικές πληροφορίες σου όμως -τους κρυπτογραφημένους σκληρούς δίσκους, το ασφαλές σου ηλεκτρονικό ταχυδρομείο και για το ξεκλείδωμα του φορητού σου υπολογιστή- συστήνεται η επιλογή κάποιου κωδικού πρόσβασης με πάνω από 20 χαρακτήρες.

Όταν το λογισμικό σπασίματος κωδικών μπορεί να μαντέψει εκατομμύρια συνδυασμούς χαρακτήρων ανά δευτερόλεπτο θεωρείται λογικό ότι οι μεγαλύτεροι σε μήκος κωδικοί πρόσβασης θα είναι και πιο δύσκολο να σπάσουν.

Το πρόβλημα όμως είναι ότι καθιστά επίσης και πιο δύσκολο για να θυμόμαστε τους μεγάλους σε μήκος κωδικούς, για αυτό είναι πιο χρήσιμος και ασφαλής τρόπος να δούμε αυτό το θέμα περισσότερο με την έννοια μιας συνθηματικής φράσης ή πρότασης.

“Μπορεί να είναι οτιδήποτε, όπως μια γραμμή από κάποιο αγαπημένο σου ποίημα”, δήλωσε ο Kamphuis, “ίσως μια πρόταση που έγραψες όταν ήσουν εννέα χρονών και που κανένας άλλος δεν γνωρίζει”.

Όσο μεγαλύτερη είναι η φράση, τόσο περισσότεροι συνδυασμοί σε ένα λογισμικό χακαρίσματος θα πρέπει να δοκιμαστούν για βρουν την σωστή φράση.

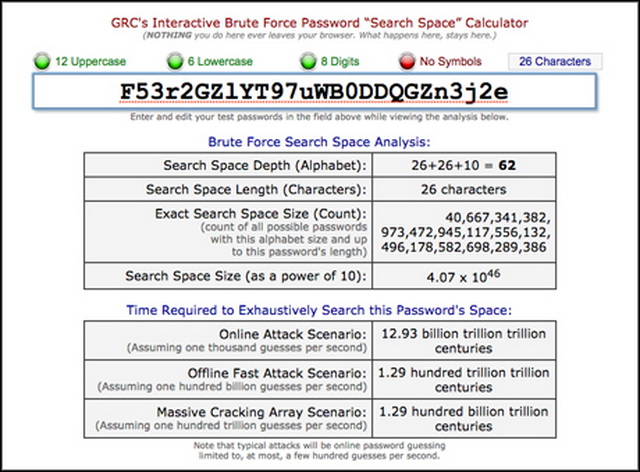

Δες τα παρακάτω παραδείγματα όπου χρησιμοποιήθηκε μια μηχανή ελέγχου δυσκολίας για κωδικούς πρόσβασης από την Gibson Research Corporation .

Ένας κωδικός όπως το “F53r2GZlYT97uWB0DDQGZn3j2e”, από μια γεννήτρια παραγωγής τυχαίων κωδικών πρόσβασης, φαίνεται πολύ ισχυρός. Πράγματι είναι, θα χρειαστούν 1,29 εκατοντάδες δισεκατομμύρια τρισεκατομμυρίων αιώνες για να εξαντλήσουμε όλες τους πιθανούς συνδυασμούς ακόμη και με το πιο εξελιγμένο λογισμικό που κάνει εκατό τρισεκατομμύρια εικασίες ανά δευτερόλεπτο.

Στιγμιότυπο από το GRC.com

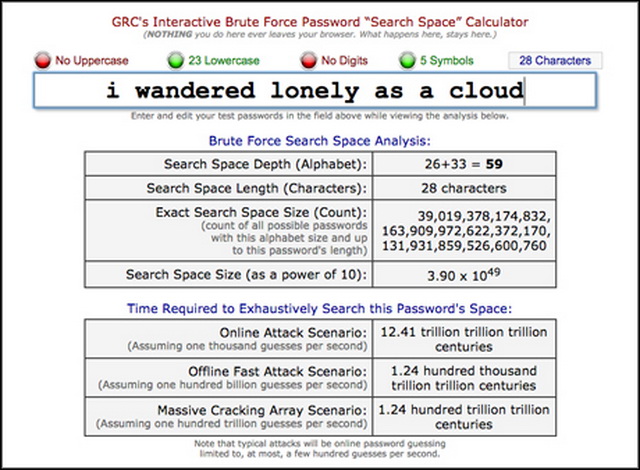

Η φράση “i wandered lonely as a cloud”, όμως, είναι πολύ πιο εύκολο να την θυμόμαστε και να είναι επίσης και πιο ασφαλής αφού με το ίδιο λογισμικό όπως παραπάνω, θα χρειαζόμασταν 1,24 εκατοντάδες τρισεκατομμύρια τρισεκατομμυρίων αιώνες για να εξαντλήσουμε όλους τους συνδυασμούς.

Στιγμιότυπο από το GRC.com

Το λογισμικό σπασίματος κωδικών πρόσβασης μπορεί κάλλιστα να συνεχίσει να βελτιώνεται, αλλά με δεδομένη μια πρόχειρη εκτίμηση για τον χρόνο σπασίματος της τελευταίας φράσης είναι σχεδόν 800.000 φορές μεγαλύτερος από την ηλικία του σύμπαντος, οπότε πιθανότατα είναι ασφαλής.

Μην χρησιμοποιήσεις όμως μια φράση από τον Wordsworth. Αυτό είναι περίπου τόσο ασφαλές όσο είναι και η χρήση της λέξης “password”.

Kρυπτογράφηση

Ο Glenn Greenwald έγινε γνωστό ότι σχεδόν κόντεψε να χάσει το άρθρο του για την NSA, γιατί αρχικά αγνόησε τις οδηγίες του Snowden για την κρυπτογράφηση στο email, οπότε αν θέλεις κάτι να μείνει άθικτο και ασφαλές θα πρέπει να το προστατέψεις και να το προστατέψεις και σωστά.

Η κρυπτογράφηση PGP (Pretty Good Privacy ) δημιουργήθηκε το 1991 από τον Phil Zimmermann , έχει περάσει λοιπόν ένα αρκετά μεγάλο διάστημα μέχρι σήμερα ώστε να έχει δοκιμαστεί και να έχει ελεγχθεί επανειλημμένα, σε ένα τέτοιο σημείο ώστε να μπορεί να θεωρείται ότι είναι αξιόπιστη, είπε ο Kamphuis.

Με την κρυπτογράφηση PGP, έχεις ένα δημόσιο κλειδί, όπως είναι και ο δημόσιος αριθμός τηλεφώνου σου, και έχει και ένα ιδιωτικό κλειδί (παράγεται ένα μοναδικό αλληλένδετο ζευγάρι κλειδιών), είπε.

Το δημόσιο κλειδί μπορείς να το δημοσιοποιήσεις στα στοιχεία σου στο Twitter, στις επαγγελματικές κάρτες, στις ιστοσελίδες και όπου αλλού θέλεις, αλλά το ιδιωτικό κλειδί πρέπει να είναι αποθηκευμένο, κρυφό και ασφαλές, όπως και κάθε άλλη ευαίσθητη πληροφορία.

Μετά, όταν μια πηγή σου θέλει να σου στείλει πληροφορίες, θα χρησιμοποιήσει το δημόσιο κλειδί για την κρυπτογράφηση των email που θα σου στείλει και που μόνο το ιδιωτικό σου κλειδί μπορεί να ξεκλειδώσει (αποκρυπτογραφήσει).

Ο Kamphuis συνιστά το GNU Privacy Guard , μια έκδοση ανοικτού κώδικα του PGP, που είναι πολύ απλό στην εγκατάσταση και έχει και μια ενεργή κοινότητα υποστήριξης.

Για την κρυπτογράφηση αρχείων, δεδομένων και σκληρών δίσκων, το TrueCrypt είναι η καλύτερη επιλογή (ή το VeraCrypt ) που είναι ένα δωρεάν λογισμικό κρυπτογράφησης που βασίζεται στο TrueCrypt), είπε, και στο δωρεάν ebook που κυκλοφόρησε μέσω του CIJ εξηγεί πλήρως τη διαδικασία του πώς να κρυπτογραφήσεις αρχεία, συμπεριλαμβανομένου και του ιδιωτικού σου κλειδιού PGP, ασφαλώς κλειδωμένα με κωδικό 20-χαρακτήρων που δεν θα είναι κάτι από τον Wordsworth ή απλά η λέξη “password”.

Οι δυνατότητες του λογισμικού και οι διαθέσιμες διορθώσεις αλλάζουν συνεχώς, έτσι σε μια τελευταία του συμβουλή, ο Kamphuis συνιστά να έρθεις σε επαφή με την τοπική κοινότητα hackers και να παραμείνεις ενήμερος πάνω στις εξελίξεις στην ασφάλεια των πληροφοριών.

“Αν οικοδομήσεις μια σχέση εργασίας με μερικούς από αυτούς τους ανθρώπους, μπορούν να σου παρέχουν ένα πολύ υψηλό επίπεδο τεχνικών συμβουλών”, είπε. Έτσι μπορείς να γράψεις σχετικά με κάποιο πρότζεκτ τους ή να μοιραστείς μαζί τους χρήσιμες επαφές, αλλά το να μείνεις σε επαφή μαζί τους ώστε να μπορούν να σε ενημερώνουν για τις τρέχουσες εξελίξεις στην ασφάλεια μπορεί να αποδειχθεί πολύτιμο.

Πολλές από τις συμβουλές μπορεί να φαίνονται ακραίες, αλλά ακραίες είναι και οι δυνατότητες που έχουν οι σύγχρονες κυβερνητικές υπηρεσίες και οργανισμοί και καθώς ο χρόνος περνά και η τεχνολογία προοδεύει το ίδιο προοδεύει και το οργανωμένο έγκλημα.

Άλλωστε, “κάποιος που κάνει οτιδήποτε με οποιαδήποτε συσκευή που συνδέει τις πληροφορίες, κάποιο στιγμή, σε κάποιο επίπεδο, θα βρεθεί υπό παρακολούθηση”, είπε ο Kamphuis.

Πηγή άρθρου:“Information security for journalists: staying secure online”, By: Alastair Reid

Μετάφραση: http://waves.pirateparty.gr