Το Wireshark είναι ένα ελεύθερο και ανοιχτού κώδικα λογισμικό ανάλυσης πακέτων δικτύου. Χρησιμοποιείται για ανάλυση, ανάπτυξη λογισμικού και πρωτοκόλλου επικοινωνιών, την αντιμετώπιση προβλημάτων δικτύου, αλλά και έλεγχο διαρροών πληροφοριών ενός δικτύου. Στον σημερινό οδηγό θα δούμε πως το Wireshark μπορεί να χρησιμοποιηθεί για την υποκλοπή πακέτων δικτύου.

Η υποκλοπή – συλλογή πακέτων χρησιμοποιείται από τους αναλυτές ασφάλειας δικτύου αλλά και τους κακόβουλους hackers με σκοπό να υποκλέψουν ευαίσθητες πληροφορίες που μπορεί να διακινείται σε ένα δίκτυο. Στην ξένη βιβλιογραφία θα το βρείτε ως «network sniffing»

Τι είναι το network sniffing;

Οι υπολογιστές σε ένα δίκτυο επικοινωνούν μεταξύ τους με τη μετάδοση μηνυμάτων (πακέτα) χρησιμοποιώντας διευθύνσεις IP. Μόλις ένα μήνυμα σταλεί σε ένα δίκτυο, ο υπολογιστής παραλήπτης με την διεύθυνση IP για την οποία προορίζεται το μήνυμα ανταποκρίνεται με τη διεύθυνση MAC του.

Το sniffing του δικτύου λοιπόν είναι η διαδικασία της υποκλοπής πακέτων δεδομένων που αποστέλλονται μέσω δικτύου. Αυτό μπορεί να γίνει με εξειδικευμένο πρόγραμμα λογισμικού ή εξοπλισμό.

Το Sniffing μπορεί να χρησιμοποιηθεί για να:

- Καταγράψτε ευαίσθητα δεδομένα όπως κωδική σύνδεσης

- Υποκλοπή μηνυμάτων συνομιλίας

- Υποκλοπή αρχείων που έχουν μεταδοθεί μέσω δικτύου

Τα παρακάτω είναι πρωτόκολλα που είναι ευάλωτα στο να υποκλέπτονται:

- Rlogin

- HTTP

- SMTP

- NNTP

- POP

- FTP

- IMAP

Τα παραπάνω πρωτόκολλα είναι ευάλωτα εάν τα στοιχεία σύνδεσης (όνομα χρήστη – κωδικός) αποστέλλονται σε απλό κείμενο

Σε σενάριο που ακολουθεί[ θα προσομοιώσουμε δύο άτομα. Από την μία το «θύμα» (σε ένα internet cafe) που βάζει τα στοιχεία εισόδου του σε σελίδα που δεν χρησιμοποιεί SSL αλλά και τον «επιτιθέμενο» χρησιμοποιώντας το Wireshark για να κάνουμε sniff τα πακέτα δεδομένων καθώς αυτά μεταδίδονται μέσω πρωτοκόλλου HTTP.

Υποκλοπή πακέτων με το Wireshark

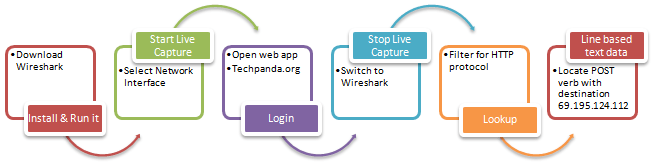

Η παρακάτω απεικόνιση δείχνει τα βήματα που θα εκτελέσετε για να ολοκληρώσετε αυτή την ενέργεια δίχως προβλήματα.

Το Wireshark υπάρχει ήδη στο Kali Linux. Εναλλακτικά θα το βρείτε στο Κέντρο Λογισμικού της διανομής σας.

Πάμε λοιπόν να ανοίξουμε το Wireshark

- Ως επιτιθέμενος ανοίξτε το Wireshark

- Θα εμφανιστεί περίπου όπως η παρακάτω εικόνα

- Επιλέξτε τη διεπαφή δικτύου που θέλετε να κάνετε sniff.

- Κάντε κλικ στο κουμπί έναρξης (start live capture)

- Τώρα ως θύμα ανοίξτε ένα πρόγραμμα περιήγησης ιστού (πχ Firefox) και πληκτρολογήστε http://www.techpanda.org/

- Τα στοιχεία σύνδεσης είναι : admin@google.com και ο κωδικός πρόσβασης είναι Password2010

- Κάντε κλικ στο κουμπί submit για να συνδεθείτε

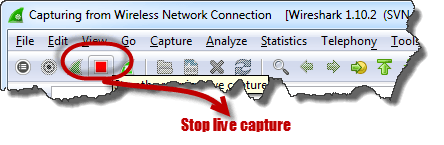

- Πηγαίνετε πίσω στο Wireshark και σταματήστε τη ζωντανή σύλληψη (live traffic).

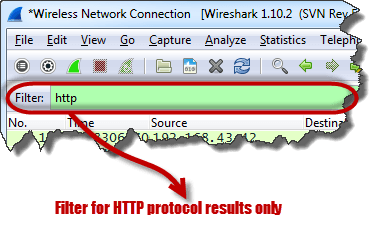

- Φιλτράρετε για αποτελέσματα πρωτοκόλλου χρησιμοποιώντας το πλαίσιο κειμένου όπου γράφετε HTTP

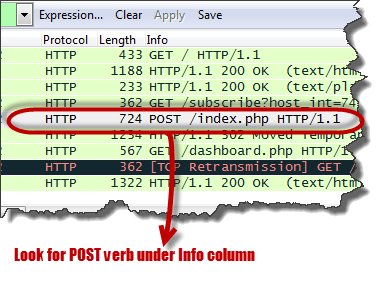

- Στη στήλη «Info» και βρείτε καταχωρήσεις με το HTTP – POST και κάντε κλικ σε αυτό

- Ακριβώς κάτω από τις καταγραφές, υπάρχει ένας πίνακας με μια περίληψη των δεδομένων που έχουν συλλεχθεί. Αναζητήστε την περίληψη που αναφέρει «Line-based text data: application / x-www-form-urlencoded»

- Εκεί θα προβληθούν οι τιμές όλων των μη κρυπτογραφημένων (αποστέλλονται σε απλό κείμενο) που υποβάλλονται στο διακομιστή μέσω πρωτοκόλλου HTTP.

Επίλογος

Στο παραπάνω σενάριο είδαμε πόσο εύκολο είναι να πέσουμε θύματα επιθέσεων network sniffing με το Wireshark αν η υπηρεσίες που χρησιμοποιούμε δεν είναι διασφαλισμένες με πρωτόκολλα κρυπτογράφησης. Τέλος είναι σημαντικό να γνωρίζουμε τους κινδύνους που διατρέχουμε σε περιβάλλοντα χαμηλής εμπιστοσύνης (internet cafe, cafe της γειτονιάς κλπ).

Πηγή άρθρου: https://cerebrux.net/